以下只是我做出来的题

爬虫协议

点击

即可得到flag

cc

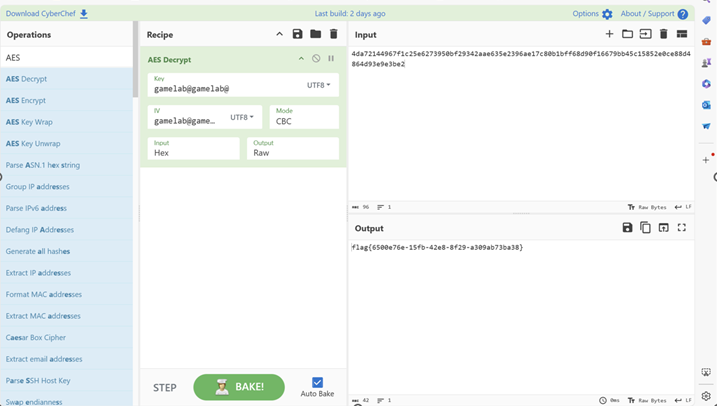

直接用CyberChef反向解密即可得到flag

rc4

用exeinfope.exe查看是32位无壳文件

直接用ida32打开

下面是rc4解密的过程,我直接在返回结果的地方打断点

在寄存器里找到了flag

Packet

这是一道shell的流量分析

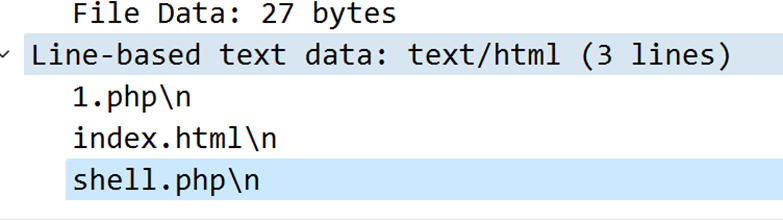

这里执行/shell.php?1337=system('ls'); 回显出

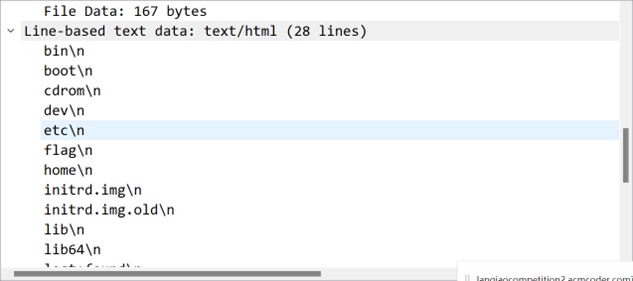

这里执行/shell.php?1337=system('ls /'); 回显出

这里我们在回显中看到了flag

这了执行了/shell.php?1337=system('cat /flag |base64 -w 0'); ,将flag base64加密后返回

这里找到了base64加密后的flag

Base64解密后即可得到flag

Theorem

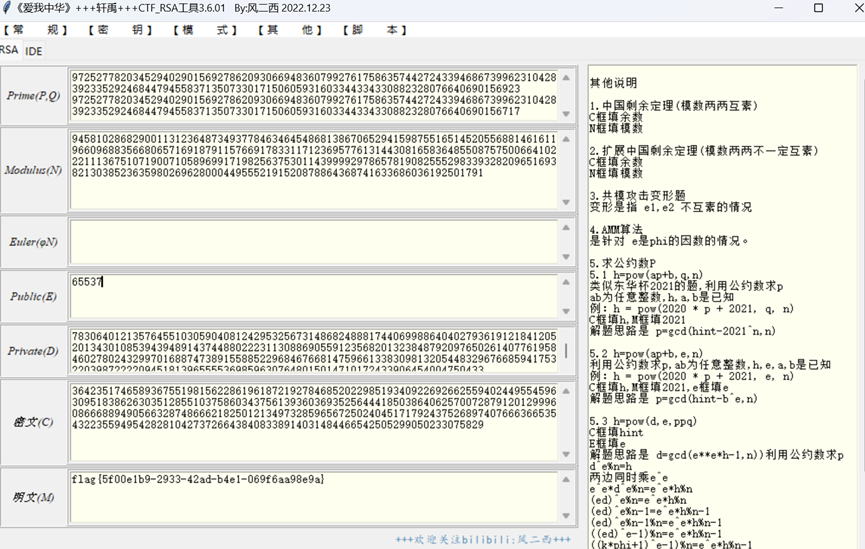

使用轩禹CTF_RSA工具3.6.1,这个工具可以分解p,q并且计算d,最后求出m并转字符串

Comments NOTHING